まずは、Adobe 関連のアップデートということですが、Flash Player および Adobe Reader/Acrobat のセキュリティアップデートが出されています。

JPCERT-AT-2011-0005 Adobe Flash Player の脆弱性に関する注意喚起

JPCERT-AT-2011-0004 Adobe Reader 及び Acrobat の脆弱性に関する注意喚起

現行の Flash Player と Adobe Reader/Acrobat は全て対象になるようですのでアップデートを行う必要があります。Adobe の Flash や Acrobat は現在広く利用されているソフトウェアではありますが、脆弱性の発見とアップデートが日常的に行われています。現在のところ JPCERT/CC では攻撃が行われたという情報は持っていないということですが、アップデートしておきたいところです。気を許すとすぐにアップデートしないといけない部分もありますが、アップデートの仕組みについても Chrome や Google 日本語入力のようにとまでは言いませんがスマートにアップデートする仕組みを Adobe さんには開発してもらいたいところです。

そして、Microsoft の月例アップデートですが

JPCERT-AT-2011-0003 2011年2月 Microsoft セキュリティ情報 (緊急 3件含) に関する注意喚起

インターネットに接続する一般ユーザが使う PC などではこの辺は「自動更新」でアップデートしてしまうのが吉だと思います。業務用に使用しているところだといろいろ制限がある場合もありますが、業務に影響しない範囲ならばこの辺はきちんと追っかけておいて損はないと思います。

さて、問題は次の

JPCERT-AT-2011-0002 主に UNIX / Linux 系サーバを対象としたインターネット公開サーバのセキュリティ設定に関する注意喚起

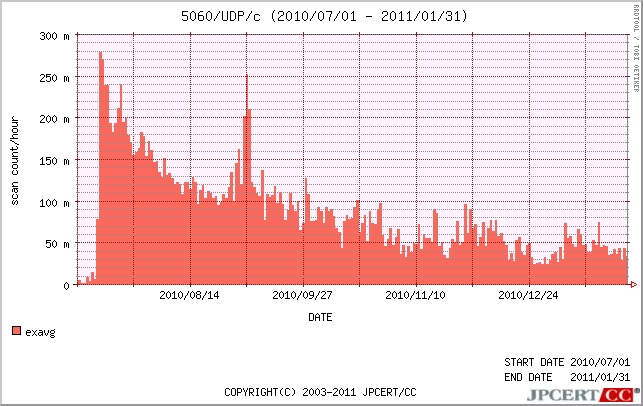

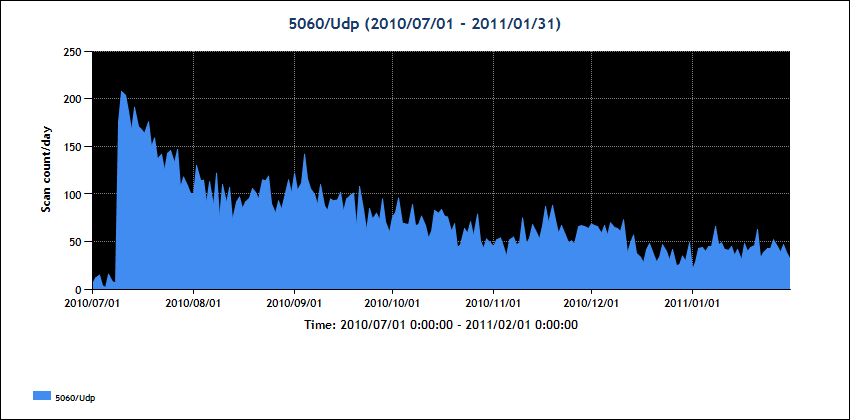

で、この注意喚起の内容が非常につかみづらいところがあります。要は「5060/udp を scan する試みが広く行われていて、それらは踏み台にされた UNIX/Linux サーバが使われているようだから気をつけろ」ということなのですが、注意喚起文のなかに掲げられている、定点観測システムでの検出状況をみると

(上のグラフは国内、下のグラフはアジア太平洋での観測動向です )

と、昨年の 7~9月 に観測実績があがり、ここ最近では小康状態を保っているように感じられます。このような小康状態期にあえて JPCERT/CC が注意喚起するということは量的なところではなく別の要因があると考えるのが自然です。こういった注意喚起文ではナーバスなところはボカすどころかまったく言及されない性質があるのですが、もう一度読んでみると

今回、情報提供者から本事例に関する情報と攻撃者によって設置されたプログラムの提供を受けて調査した結果、攻撃の流れが判明した事に加え、インターネット定点観測システム (ISDAS/TSUBAME) で観測した送信元IPアドレスが国内に多数存在していることから、不正侵入されたサーバへのセキュリティ対策の実施や、同様の被害の未然防止を目的として、本注意喚起を発行しました。と書いてあることに気が付きました。つまり、

- 攻撃メカニズムが分かってきた

- 5060/udp scan を仕掛けている送信元IPアドレスに国内のものが多数存在する

ということで、色々なところのパケットフィルタログを掘り出してきて 5060/udp scan を仕掛けてきた国内IPアドレスについて調査をしてみました。といっても仕事で解析した部分もあるので、おおまかな傾向のみですが書いてみたいと思います。

- 5060/udp scan をかけてくるIPアドレスの多くは中国もしくはアメリカからのものである ( 国内IPアドレスからの scan は構成比でトップになるほど多いというわけではない )

- scan 実績があったIPアドレスの多くはホスティングサーバやVPSサーバからのものが多い。自宅サーバもないわけではないけれどもどちらかというと少数派

- 中には色々な RBL やブラックリスト的なものに登録されているサイトもある

- 確かに弱点がありそうな(笑)運用状態のサイトもまま見受けられる

イマドキの Linux ディストリビューションでは、サービスを立ち上げることだけに焦点をあてると比較的簡単に構築できるわけですが、長く使うのであればセキュリティにも注意を払い、知らず知らずのうちに加害者にならないことが肝要です。このブログのさくらのVPSシリーズでいえば、ufwによるファイヤーウォールの設定、かなりはしょって書いてしまいましたが、SSHサーバの設定といったところは非常に重要な要素になると思います。特に SSH サーバについては、パスワード認証を使わずに公開鍵認証のみに絞ることができればパスワードが破られて侵入されるといった脅威をかなりとり除くことができます。

中途半端な状況で放置するくらいなら一旦サーバを初期化してもう一度トライしてみるというのも良い経験になるかと思います。末長く運営するための手間は一見無駄なものに見えるかもしれませんが後でかならずその苦労は帰ってきますので、よくよく確認していただければと思います。

とはいえ、中には業務で使用しているものがそのような状況に陥っているところもごく一部に見受けられますが、何らかの方法できちんとマネジメントしてもらうか、それができなければ相応の報いを受けるしかないかと思います。日本には不正アクセス禁止法 ( 不正アクセス行為の禁止等に関する法律 ) という法律がありますが、法律そのものがサーバのセキュリティを守ってくれるというものではないということを知るべきなのかもしれません。